1,1 para encontrar el camino alrededor de BackTrack

1,2 BackTrack Servicios

1.2.1 DHCP

1.2.2 Asignación de IP estática

1.2.3 SSHD

1.2.4 Apache

1.2.5 FTP

1.2.6 TFTPD

1.2.7 VNC Server

1.2.8 Recursos adicionales

1.3 El entorno Bash

1.3.1 Sencillo Scripting Bash

1.3.2 Ejemplo de ejercicio

1.3.3 Ejemplo de Solución

1.3.4 Recursos adicionales

1,4 Netcat el Todopoderoso

1.4.1 Conexión a un puerto TCP / UDP con Netcat

1.4.2 escuchando en un puerto TCP / UDP con Netcat

1.4.3 Transferencia de archivos con Netcat

1.4.4 Administración remota con Netcat

1.5 Uso de Wireshark

1.5.1 El mirar a escondidas en un Sniffer

1.5.2 Captura de pantalla y filtros

1.5.3 A raíz de flujos TCP

1.5.4 Recursos adicionales

2. Módulo 2: Recopilación de información

2.1 Recopilación de información

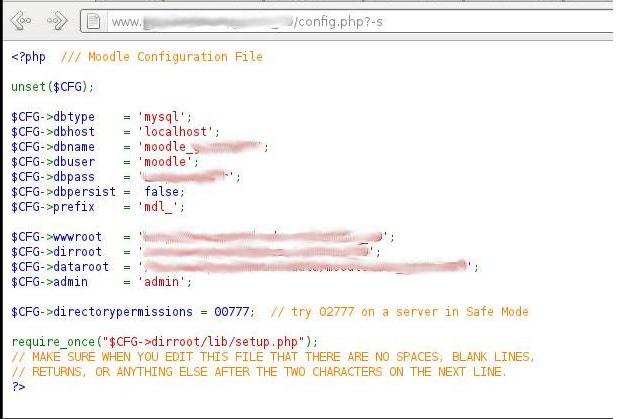

2.1.1 Google Hacking

2,2. Recursos Web Miscellaneous

2.2.1 Otros Motores de Búsqueda

2.2.2 Netcraft

2.2.3 Whois

3. Módulo 3: Reunión Abierta de Servicios de Información

3.1 Reconocimiento de DNS

3.1.1 Interacción con un servidor DNS

3.1.2 Automatización de búsquedas

3.1.3 búsqueda directa de fuerza bruta

3.1.4 Búsqueda Inversa Fuerza Bruta

3.1.5 Transferencias de zona DNS

3.2 Reconocimiento SNMP

3.2.1 Enumerar usuarios de Windows

3.2.2 Enumerar Servicios Running

3.2.3 Enumerar los puertos abiertos del TCP

3.2.4 Enumerar Software Instalado

3.3 Reconocimiento SMTP

3.4 Microsoft NetBIOS Recopilación de información

3.4.1 sesiones nulas

3.4.2 Escaneo para el servicio NetBIOS

3.4.3 Enumerar Nombre de usuario / Contraseña Políticas

3,5 Maltego

3.5.1 Infraestructura de red

3.5.2 Infraestructura Social

4. Módulo 4: Port Scanning

4.1 Conceptos básicos de escaneo de puerto TCP

4.2 Conceptos básicos de escaneo UDP Port

4.3 Dificultades de escaneo de puertos

4.4.1 Red

4.4.2 OS Fingerprinting

4.4.3 Banner Grabbing Enumeración / Servicio

4.4.4 Nmap Scripting Engine

4,5 PBNJ

4,6 Unicornscan

5. Módulo 5: ARP Spoofing

5.1 La teoría detrás de ARP Spoofing

5,2 Doing It the Hard Way

5.2.1 Víctimas de paquetes

5.2.2 Puerta de enlace de paquetes

5,3 Ettercap

5.3.1 DNS Spoofing

5.3.2 Jugar con el tráfico

5.3.3 SSL Hombre en el Medio

6. Módulo 6: Buffer Overflow Explotación

6,1 buscando insectos

6,2 Fuzzing

6.3 La explotación de Windows Buffer

6.3.1 Replicar el Crash

6.3.2 Control de EIP

6.3.3 Localización de espacio para su Shellcode

6.3.4 Redireccionando el Flujo de Ejecución

6.3.5 Búsqueda de una dirección de retorno

6.3.6 Creación Shellcode Basic

6.3.7 Obtención de la Shell

6.4 La explotación de desbordamientos de búfer Linux

6.4.1 Actividades de ajuste Up

6.4.2 Control de EIP

6.4.3 Aterrizaje del Shell

6.4.4 Evitar ASLR

7. Módulo 7: Trabajo con Exploits

7.1 Buscando un Exploit en BackTrack

7,2 Buscas Exploits en la Web

8. Módulo 8: Transferencia de archivos

8.1 El shell no interactivo

8.2 Carga de archivos

8.2.1 Uso de TFTP

8.2.2 Utilización de FTP

8.2.3 Transferencias Inline

9. Módulo 9: Aprovechar los marcos

9,1 Metasploit

9.1.2 Metasploit 3 Command Line Interface (msfcli)

9.2 Carga de Interés

9.2.1 Capacidad de carga Meterpreter

9.2.3 Las cargas útiles binarias

9.2.4 Características adicionales Marco v3.x

10. Módulo 10: Client Side Attacks

10.1 Implicaciones de red

10,3 MS07-017: De PoC a Shell

10,4 MS06-001: Un ejemplo de MSF

10,5 Client Side Explota en Acción

11. Módulo 11: Port

11.1 Redirección de puerto

11.2 Encapsulación SSL: Stunnel

11,3 HTTP CONNECT túnel

11,4 ProxyTunnel

11,5 túnel SSH

11.6 ¿Qué pasa con la inspección de contenido?

12. Módulo 12: Ataques Contraseña

12,1 ataques de contraseña en línea

12,2 Hydra

12.2.1 FTP Brute Force

12.2.2 POP3 Brute

12.2.3 fuerza bruta SNMP

12.2.4 Microsoft VPN Bruto

12.2.5 Hydra GTK

12,3 contraseña perfiles

12.3.1 CeWL

12,4 Ataques contraseña fuera de línea

12.4.1 SAM de Windows

12.4.2 Ventanas Hash Dumping: pwdump y fgdump

12.4.3 John the Ripper

12.4.4 Tablas Rainbow

12.4.5 "Windows hace qué????"

12,5 Ataques acceso físico

12.5.1. Restablecimiento de Microsoft Windows

12.5.2 Restablecer una contraseña en un controlador de dominio

12.5.3 Restauración de Sistemas Linux

12.5.4 Restablecimiento de un Cisco

13. Módulo 13: Web ataque de aplicación

13,1 Cross Site Scripting

13.1.2 Recopilación de información

13.1.3 redirección de navegador y de inyección de iframe

13.1.4 Sesiones Robo de cookies y Abuso de

13.2 de archivos locales y remotos

13,3 SQL Injection en

13.3.1 omisión de la autenticación

13.3.2 Enumerar la Base de Datos

13.3.3 Código de Ejecución

13.4 Inyección SQL en ASP / MSSQL

13.4.1 La identificación de vulnerabilidades de inyección SQL

13.4.2 Nombres de tabla Enumerar

13.4.3 Enumerar los tipos de columna

13.4.4 Jugar con la Base de Datos

13.4.5 Microsoft SQL Procedimientos almacenados

13.4.6 Código de Ejecución

13,5 Proxies Web

14. Módulo 14: Caballos de Troya

14,1Caballos de Troya 14,1 binarias

14,2 Open Source Caballos de Troya

14,3 World Domination Caballos de Troya

15. Módulo 15: Windows

15,1 Alternate Data Streams NTFS

15,2 Backdoors Registro

16. Módulo 16: Los rootkits

16,1 Aphex Rootkit

16,2 Hxdef Rootkit

17. Módulo 17: Retos Finales

DESCARGAR: